Menace quantique pour la blockchain : risques et solutions

oct., 19 2024

oct., 19 2024

Simulateur de menace quantique blockchain

Entrez un nombre de qubits et cliquez sur Simuler pour voir l'impact sur la sécurité blockchain.

Actuellement, le niveau de menace est faible.

Quand on parle de menace quantique blockchain, on imagine deux forces technologiques qui pourraient s'affronter : les ordinateurs quantiques des machines capables d'exploiter les principes de la mécanique quantique pour résoudre certains problèmes exponentiellement plus vite que les ordinateurs classiques et la blockchain une technologie de registre distribué reposant sur la cryptographie à clé publique pour sécuriser les transactions. Cette collision pourrait remettre en cause la sécurité de milliards de dollars de crypto‑actifs. Lisez la suite pour savoir comment, pourquoi et surtout quoi faire dès maintenant.

En bref

- Les ordinateurs quantiques utilisent l'algorithme de Shor pour casser RSA et ECC, les piliers cryptographiques de la plupart des blockchains.

- Actuellement, les machines comme le processeur Willow de Google chip à 105 qubits sorti en 2024 sont loin de pouvoir briser une clé Bitcoin en moins de 10 minutes.

- Le scénario «harvest now, decrypt later» consiste à collecter les transactions aujourd'hui pour les décoder quand les qubits seront suffisants.

- Les solutions post‑quantiques (cryptographie à base de réseaux, signatures hash‑based, etc.) sont déjà en cours de standardisation et d'implémentation sur des plateformes comme Ethereum la deuxième plus grande blockchain publique.

- Pour les utilisateurs, éviter la réutilisation d'adresses et migrer vers des portefeuilles compatibles post‑quantique sont les premières défenses concrètes.

Pourquoi les ordinateurs quantiques menacent la blockchain

La sécurité des blockchains repose sur deux familles d'algorithmes : le RSA cryptosystème à clé publique fondé sur la factorisation des grands nombres premiers et l'Elliptic Curve Cryptography (ECC) cryptographie basée sur la difficulté du problème du logarithme discret sur les courbes elliptiques. Un ordinateur classique mettrait des milliards d'années pour inverser ces fonctions. En revanche, l'algorithme de Shor algorithme quantique capable de factoriser des entiers et de résoudre le problème du logarithme discret en temps polynomial pourrait, en théorie, récupérer les clés privées à partir des clés publiques en quelques minutes, voire secondes, selon le nombre de qubits et la qualité de la correction d'erreurs.

Dans une transaction Bitcoin, l'adresse publique est révélée lorsqu'une sortie est dépensée. Si un adversaire possède un ordinateur quantique assez puissant pour dériver la clé privée en moins de 10 minutes (le temps moyen de confirmation), il peut créer une fausse signature et siphonner les fonds. Le point de bascule se situe donc exactement à ce seuil de temps.

État actuel des ordinateurs quantiques

Les prototypes les plus avancés en 2025 sont les puces superconductrices de Google, IBM et D‑Wave. Le modèle Willow de 105 qubits, lancé en 2024 ne possède pas encore la correction d’erreurs nécessaire pour exécuter Shor à grande échelle. Selon une étude de Universal Quantum (2022), un ordinateur quantique de 13millions de qubits serait requis pour casser la clé RSA‑2048 utilisée dans la plupart des blockchains en une journée. Pour Bitcoin, les estimations indiquent environ 30minutes de calcul quantique pour forger une signature valide, mais cela suppose des qubits parfaitement cohérents et une architecture de correction d’erreurs entièrement fonctionnelle - un cap qui n’est pas encore atteint.

En pratique, la marge de sécurité actuelle est donc de plusieurs ordres de grandeur. Cependant, la courbe d’évolution des qubits suit un modèle exponentiel proche de Moore’s Law, ce qui signifie que le gap pourrait se réduire rapidement.

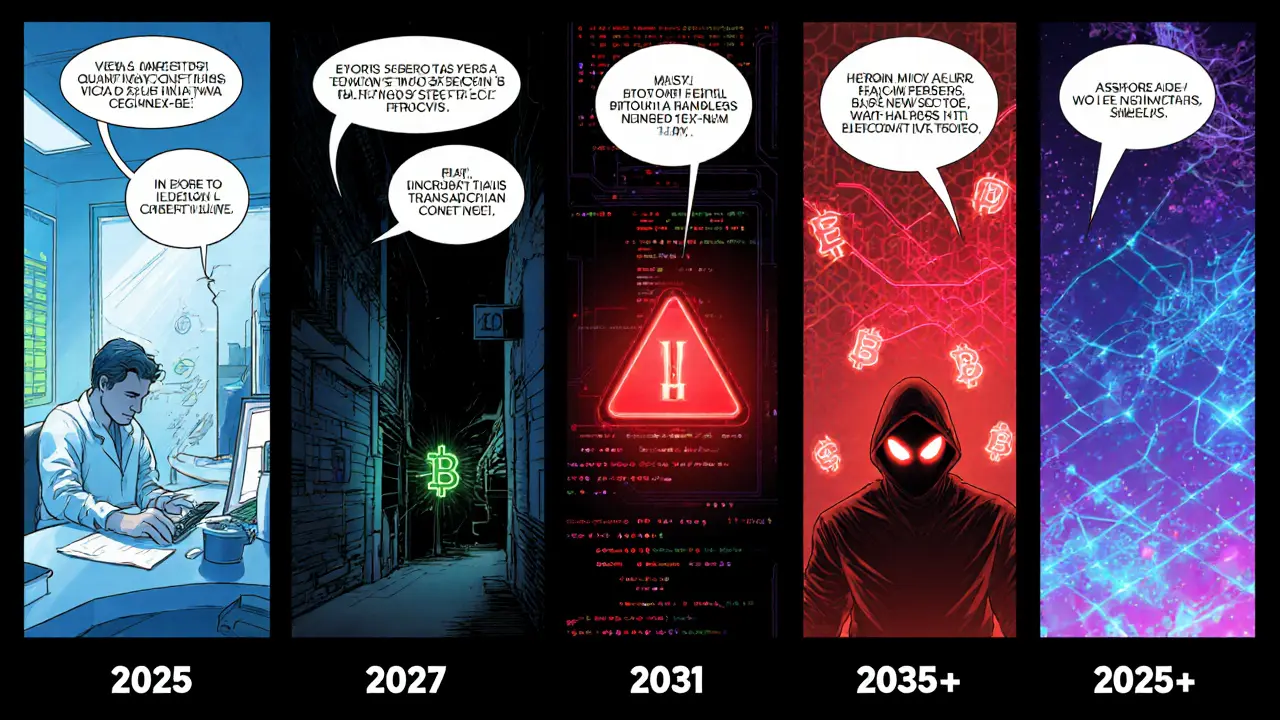

Chronologie probable du risque

- 2025‑2027: Amélioration du nombre de qubits (de dizaines à plusieurs milliers) et des techniques de correction d’erreurs.

- 2028‑2030: Prototypage de machines capables de lancer Shor sur des clés de 256bits (ECC) dans des environnements contrôlés.

- 2031‑2035: Risque réaliste de casser des signatures Bitcoin en temps réel, surtout si les clés sont réutilisées.

- 2035+: Transition massive vers la cryptographie post‑quantique obligatoire pour toutes les infrastructures critiques.

Ce planning reste incertain, mais il montre qu’attendre que la menace devienne imminente serait imprudent.

Cryptographie post‑quantique : la première ligne de défense

Les chercheurs se sont tournés vers des problèmes mathématiques qui restent durs même pour les ordinateurs quantiques. Les familles majeures sont :

- Cryptographie à base de réseaux (lattice‑based): algorithmes comme CRYSTALS‑Kyber un échange de clés à base de réseaux proposé pour le NIST Post‑Quantum Standardization.

- Signatures basées sur des hachages (hash‑based): XMSS eXtended Merkle Signature Scheme, résistant aux attaques quantiques.

- Cryptographie multivariée: systèmes comme Rainbow algorithme de signature basé sur des équations polynomiales multivariées.

Ces algorithmes offrent une sécurité comparable aux solutions classiques tout en résistant à l’algorithme de Shor. Le processus d’adoption passe par deux étapes : standardisation (le NIST travaille depuis 2016) puis intégration dans les protocoles de blockchain.

Réactions de l’industrie

Plusieurs acteurs majeurs ont déjà lancé des projets :

- Ethereum prévoit de migrer vers des signatures post‑quantiques via les EIPs 3074 et 4200 d'ici 2026.

- Hyperledger initiative open‑source qui teste des modules de chiffrement quantique-safe pour les chaînes d’entreprise.

- D‑Wave entreprise qui a réalisé une preuve de concept de blockchain fonctionnant sur un réseau de quatre ordinateurs quantiques d’annealing en 2024, montrant que le hashing quantique peut réduire la consommation énergétique.

Ces initiatives s’accordent sur un principe commun: intégrer la cryptographie post‑quantique avant que la menace devienne opérationnelle, afin d’éviter les forks d’urgence qui pourraient fragmenter les réseaux.

Tableau comparatif des algorithmes

| Catégorie | Algorithme | Longueur de clé typique | Résistance à Shor | Statut NIST |

|---|---|---|---|---|

| Classique | RSA‑2048 | 2048bits | Vulnérable | Déconseillé |

| Classique | secp256k1 (ECC) | 256bits | Vulnérable | Déconseillé |

| Post‑quantique | CRYSTALS‑Kyber | Kyber‑768 | Résistant | Finaliste |

| Post‑quantique | XMSS | 256bits (hash‑based) | Résistant | Standardisé |

| Post‑quantique | Rainbow | 256bits | Résistant | En cours |

Bonnes pratiques pour les utilisateurs dès aujourd’hui

Même si les ordinateurs quantiques ne sont pas encore assez puissants, adopter quelques règles simples réduit immédiatement le risque:

- Ne jamais réutiliser la même adresse Bitcoin. Une adresse jamais dépensée ne révèle jamais la clé publique, donc impossible à attaquer.

- Utiliser des portefeuilles qui supportent les signatures post‑quantiques. Des projets comme Quantum Wallet un portefeuille léger intégrant les algorithmes CRYSTALS‑Kyber sont déjà disponibles.

- Mettre à jour les clients et nœuds. Les implémentations récentes d’Ethereum incluent les EIPs liés à la cryptographie quantique‑safe.

- Suivre les annonces du NIST. Le calendrier de finalisation des standards post‑quantiques vous indique quand passer à la version sécurisée.

Vers quel futur la blockchain se dirige?

Le scénario le plus probable est une coexistence temporaire: les blockchains classiques continueront à fonctionner pendant que les développeurs migrent progressivement vers des primitives post‑quantiques. Cette transition sera rendue plus facile grâce aux contrats intelligents qui permettent de mettre à jour les algorithmes sans interrompre le réseau.

Les projets qui anticipent maintenant - en testant des signatures basées sur des hachages ou en implémentant des échanges de clés à base de réseaux - gagneront en résilience et en attractivité auprès des institutions financières qui exigent une conformité à long terme.

En résumé, le danger est réel, mais il est maîtrisable: préparez‑vous, choisissez des outils compatibles post‑quantique et suivez les standards qui émergent. Le temps joue en votre faveur tant que vous agissez dès aujourd’hui.

Questions fréquentes

FAQ

Quel est le principal vecteur d’attaque d’un ordinateur quantique sur la blockchain?

L’algorithme de Shor permet de dériver la clé privée à partir de la clé publique publiée lors d’une transaction. Si le calcul s’effectue en moins de 10minutes, l’attaquant peut falsifier la signature et voler les fonds.

Quand les ordinateurs quantiques pourront‑ils vraiment casser une clé Bitcoin?

Les estimations varient, mais la plupart des experts situent le point critique entre 2031 et 2035, quand les machines atteindront plusieurs millions de qubits avec correction d’erreurs fiable.

Qu’est‑ce que la cryptographie post‑quantique?

Il s’agit d’algorithmes basés sur des problèmes mathématiques (réseaux, signatures hash‑based, équations multivariées) qui restent durs même pour les ordinateurs quantiques. Ils sont en cours de standardisation par le NIST.

Dois‑je changer immédiatement mon portefeuille Bitcoin?

Pas forcément aujourd’hui, mais il faut éviter de réutiliser les mêmes adresses et surveiller les mises à jour qui intègrent des algorithmes post‑quantiques. Passer à un portefeuille compatible quand il devient disponible est recommandé.

Ethereum adoptera-t‑il la cryptographie post‑quantique?

Oui. Les EIPs 3074 et 4200 prévoient l’ajout de signatures basées sur CRYSTALS‑Kyber et XMSS, avec un calendrier de déploiement prévu pour 2026.

Carmen Wong Fisch

octobre 4, 2025 AT 14:06Ok, j'ai lu. Mais bon, je vais pas changer mon portefeuille pour un truc qui va arriver dans 10 ans. Je vais attendre que quelqu'un d'autre fasse le premier pas.

Jeanette van Rijen

octobre 5, 2025 AT 12:53La transition vers la cryptographie post-quantique est une nécessité systémique, non optionnelle. L'intégration des algorithmes NIST-standardisés comme CRYSTALS-Kyber et XMSS dans les protocoles de consensus doit être priorisée dès maintenant, afin d'éviter une fragmentation catastrophique des chaînes de blocs. La résilience des infrastructures dépend de la proactivité technique, pas de la réactivité post-crise.

Emeline R

octobre 6, 2025 AT 06:03Je suis tellement contente que quelqu'un parle enfin de ça !!!! C'est urgent, vraiment urgent, on ne peut plus attendre, il faut agir maintenant, maintenant, maintenant !!!! Les adresses réutilisées, c'est une catastrophe en puissance, je vous le dis, je le sens dans mes os !!!!

Ronan Hello

octobre 7, 2025 AT 04:25Alors là je me demande si on est pas en train de créer un problème juste pour justifier des budgets de R&D... On a déjà des gars qui vendent des crypto-monnaies anti-aliens, maintenant on passe à l'anti-ordinateur-quantique ?

Océane Darah

octobre 8, 2025 AT 00:51Vous oubliez que les ordinateurs quantiques pourraient aussi rendre obsolètes les algorithmes post-quantiques... Ce n'est pas une course à la sécurité, c'est une course à l'obsolescence

Genevieve Dagenais

octobre 8, 2025 AT 14:11La France doit prendre la tête de cette révolution. Nos chercheurs sont parmi les meilleurs au monde. Pourquoi laisser les Américains et les Chinois imposer leurs standards ? Il est temps que l'Europe impose sa souveraineté technologique, et non qu'elle suive comme un mouton.

La cryptographie post-quantique n'est pas une question de sécurité, c'est une question d'identité nationale. Si nous ne protégeons pas nos infrastructures, nous perdons notre indépendance.

Les portefeuilles Quantum Wallet ? C'est une blague. Ce sont des projets américains. Nous devons développer notre propre solution, française, élégante, rigoureuse.

Le NIST ? Un organisme américain. Pourquoi accepter ses standards sans les remettre en question ? La France a toujours été une nation de penseurs, pas d'imitateurs.

Et puis, qui a dit que les ordinateurs quantiques étaient une menace ? Peut-être que ce sont des outils pour renforcer la sécurité. Peut-être que la blockchain quantique est l'avenir, et non sa fin.

Vous parlez de transition, mais vous oubliez la révolution. La cryptographie classique n'est pas morte, elle est en transformation. Et nous devons la piloter, pas la subir.

Le temps ne joue pas en notre faveur, mais la volonté politique, elle, peut tout changer. Alors pourquoi attendre ?

prima ben

octobre 9, 2025 AT 13:01je te jure j'ai lu ton article en entier et j'ai juste eu envie de pleurer... c'est trop lourd, j'ai l'impression que tout va s'effondrer demain et je sais pas quoi faire... tu penses que mon wallet sur MetaMask est en sécurité ?

La T'Ash Art

octobre 9, 2025 AT 15:44La réutilisation d'adresses est un risque réel mais souvent exagéré. Les portefeuilles modernes génèrent automatiquement de nouvelles adresses pour chaque transaction. Ce n'est pas un problème d'utilisateur, c'est un problème de conception logicielle. Il faut corriger les outils, pas culpabiliser les utilisateurs.